Activation de l'Authentification SSL Mutuelle

Qu'est-ce que l'Authentification Mutuelle?

De nombreuses personnes attendent une sécurité supplémentaire et l'Authentification

Mutuelle est déjà prise en charge dans Omniware. Elle est généralement mise en œuvre

par des banques ou des organismes gouvernementaux.

Pour comprendre ce que c'est, nous pouvons la comparer à un processus SSL standard

où vous ajouteriez une vérification supplémentaire pour vérifier si le navigateur

web de l'utilisateur autorise la connexion SSL.

Vous savez ce qu'est votre certificat SSL côté serveur. Imaginez que le certificat

soit importé dans le navigateur web pour vous assurer que ce navigateur web spécifique

est sécurisé pour créer une connexion.

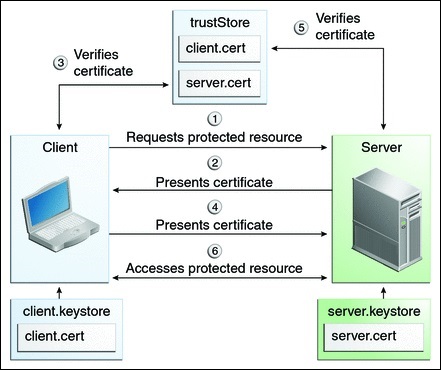

Dans la première étape de la communication, le navigateur web agit en tant que client

et, dans un deuxième temps, c'est l'inverse. À la fin, les deux côtés, le navigateur

web client et le serveur web ont accepté l’autorité et la connexion peut commencer.

Une définition plus complète : l'Authentification SSL Mutuelle ou l'Authentification

Mutuelle par Certificat fait référence à deux parties qui s'authentifient en vérifiant

le certificat numérique fourni, de sorte que les deux parties soient assurées de

l'identité de l'autre.

En termes technologiques, il s'agit d'un client (navigateur web ou application cliente)

s'authentifiant auprès d'un serveur (site web ou serveur d'applications) et ce serveur

s'authentifiant lui-même auprès du client en vérifiant le certificat de clé publique

/ certificat numérique émis par les Autorités de Cerification(CA) dignes de confiance.

Étant donné que l'authentification repose sur des certificats numériques, les Autorités

de Certification telles que Verisign ou Microsoft Certificate Server constituent

une partie importante du processus d'Authentification Mutuelle.

Activation sur Omniware

Le serveur web intégré Omniware permet de configurer une Authentification Mutuelle.

Pour activer l'Authentification Mutuelle, procédez comme suit:

Vous devrez installer le dernier kit de développement Java (JDK), disponible sur

http://java.com > Downloads > JDK.

- Créez et éditez avec Notepad le fichier suivant:

C:\Program Files (x86)\Omniware\Clients\webserver\settings.bin

Ajoutez ces 3 lignes:

disable_http_only = true

disable_print_polling = true

force_mutual_auth_on_https = true - Supprimer cert.jks

Dans "C:\Program Files (x86)\Omniware\Clients\webserver", vous verrez le fichier cert.jks.

Copiez-le dans "C:\Program Files (x86)\Omniware\Clients\"

Supprimez "C:\Program Files (x86)\Omniware\Clients\webserver\cert.jks". - Créer le fichier batch

Dans "C:\Program Files (x86)\Omniware\Clients", créez un fichier de commandes, par exemple "createcertuser.bat" avec ces paramètres:

@rem décommentez la ligne suivante, si vous souhaitez générer de nouveaux cert.jks signés.

@rem keytool -genkey -v -alias jwts -keyalg RSA -validity 3650 -keystore cert.jks -storepass secret -keypass secret -dname "CN=localhost, OU=my_ou, O=my_org, L=my_city, ST=my_state, C=MY"

@keytool -genkey -v -alias AliasUser1 -keyalg RSA -storetype PKCS12 -keystore forBrowserUser1.p12 -dname "CN=some_name, OU=some_ou, O=some_org, L=Paris, ST=FR, C=FR" -storepass mypassword -keypass mypassword

@keytool -export -alias AliasUser1 -keystore forBrowserUser1.p12 -storetype PKCS12 -storepass mypassword -rfc -file forCertUser1.cer

@keytool -alias AliasCertUser2 -import -v -file forCertUser1.cer -keystore cert.jks -storepass secret @del forCertUser1.cer

Cela importera automatiquement la paire de clés du certificat depuis le navigateur

web dans "cert.jks" après avoir créé la paire de clés de son navigateur. - Restaurer le nouvellement créé et modifié "cert.jks"

Copiez "C:\Program Files (x86)\Omniware\Clients\cert.jks" dans "C:\Program Files (x86)\Omniware\Clients\webserver" et redémarrez les serveurs web.

- Importation de certificat et test

L'exemple batch fourni doit avoir généré un fichier de test "BrowserUser1.p12".

Lorsque vous ouvrez l'adresse HTTPS, vous recevez un message de sécurité et vous ne pouvez pas accéder aux pages du serveur web.

Avec Chrome ou IE, vous pouvez cliquer sur ce fichier 'BrowserUser1.p12' pour importer le certificat dans le fichier de clés par défaut de Windows.

Avec FireFox, vous devez aller dans Paramètres et importer ce fichier "BrowserUser1.p12" dans votre dossier de certificat.

Dès que vous l'aurez correctement importé, vous pourrez accéder à l'adresse HTTPS.

L'administrateur peut créer un fichier de paire de clés distinctes pour chaque utilisateur.

Par exemple:

forBrowserUser1.p12

forBrowserUser2.p12

forBrowserUser3.p12

Et il peut exporter ces certificats dans cert.jks.

S'il veut désactiver l'accès à un utilisateur, il lui suffira de supprimer cet utilisateur de "cert.jks".

Ce faisant, l'utilisateur perdra son autorisation et ne pourra plus accéder au serveur web.

Cette authentification mutuelle n'affecte que les connexions HTTPS et la connexion HTTP sera interdite avec la ligne de commande:

settings.bin>disable_http_only=true